Acesse o conteúdo completo – Mineração de Dados para Polícia Federal

Olá, futuro policial federal! Continuando nossa série de artigos voltados para o concurso da Polícia Federal, hoje vamos explorar um tema extremamente importante e que tem aparecido com frequência nas provas: Mineração de Dados (Data Mining).

Este assunto é fundamental para entender como as modernas técnicas de análise de dados podem ser aplicadas na segurança pública, investigações criminais e inteligência policial. Preparei este conteúdo de forma didática e focada nos aspectos que mais aparecem em questões de concursos.

Vamos desvendar juntos os segredos da mineração de dados e como ela pode ser sua aliada na aprovação!

Tópicos do Artigo

- Conceito e Definição de Mineração de Dados

- Características Fundamentais da Mineração de Dados

- Processo de Descoberta de Conhecimento (KDD)

- Principais Técnicas de Mineração de Dados

- Tipos de Tarefas na Mineração de Dados

- Aplicações na Segurança Pública e Polícia Federal

- Ferramentas e Tecnologias Utilizadas

- Desafios e Limitações

- Relação com Big Data e Inteligência Artificial

1. Conceito e Definição de Mineração de Dados

A Mineração de Dados, também conhecida como Data Mining, é o processo de descoberta automática ou semi-automática de padrões, tendências, associações e anomalias em grandes volumes de dados. Trata-se de uma disciplina que combina estatística, aprendizado de máquina, inteligência artificial e sistemas de banco de dados para extrair conhecimento útil e acionável de conjuntos de dados complexos.

O termo “mineração” é uma analogia perfeita: assim como na mineração tradicional procuramos metais preciosos em grandes quantidades de terra e rocha, na mineração de dados buscamos informações valiosas escondidas em vastos repositórios de dados aparentemente sem sentido.

Para a Polícia Federal, a mineração de dados representa uma ferramenta poderosa para identificar padrões criminais, detectar fraudes, analisar redes de relacionamento entre suspeitos e prever comportamentos suspeitos. É uma técnica que transforma dados brutos em inteligência estratégica, permitindo decisões mais informadas e eficazes no combate ao crime.

A mineração de dados vai além da simples consulta ou relatório de dados. Ela utiliza algoritmos sofisticados para descobrir relações não óbvias e padrões ocultos que não seriam facilmente identificados por análises convencionais ou pela intuição humana.

2. Características Fundamentais da Mineração de Dados

A mineração de dados possui características específicas que a distinguem de outras formas de análise de dados:

Automatização: Os algoritmos de mineração de dados operam de forma automatizada ou semi-automatizada, reduzindo a necessidade de intervenção humana constante no processo de descoberta de padrões.

Escalabilidade: As técnicas devem ser capazes de processar grandes volumes de dados de forma eficiente, mantendo performance adequada mesmo com datasets de terabytes ou petabytes.

Descoberta de Padrões Não Óbvios: A mineração vai além do que é facilmente perceptível, revelando correlações e padrões que não são evidentes através de análises superficiais.

Orientação a Objetivos: O processo é direcionado por objetivos específicos, como classificação, predição, detecção de anomalias ou descoberta de associações.

Iteratividade: É um processo iterativo que envolve múltiplas execuções, refinamentos e ajustes dos algoritmos para otimizar os resultados.

Multidisciplinaridade: Combina conhecimentos de diversas áreas como estatística, ciência da computação, matemática e conhecimento do domínio específico da aplicação.

Tratamento de Dados Imperfeitos: Trabalha com dados que podem conter ruído, valores ausentes, inconsistências e outras imperfeições típicas de dados do mundo real.

3. Processo de Descoberta de Conhecimento (KDD)

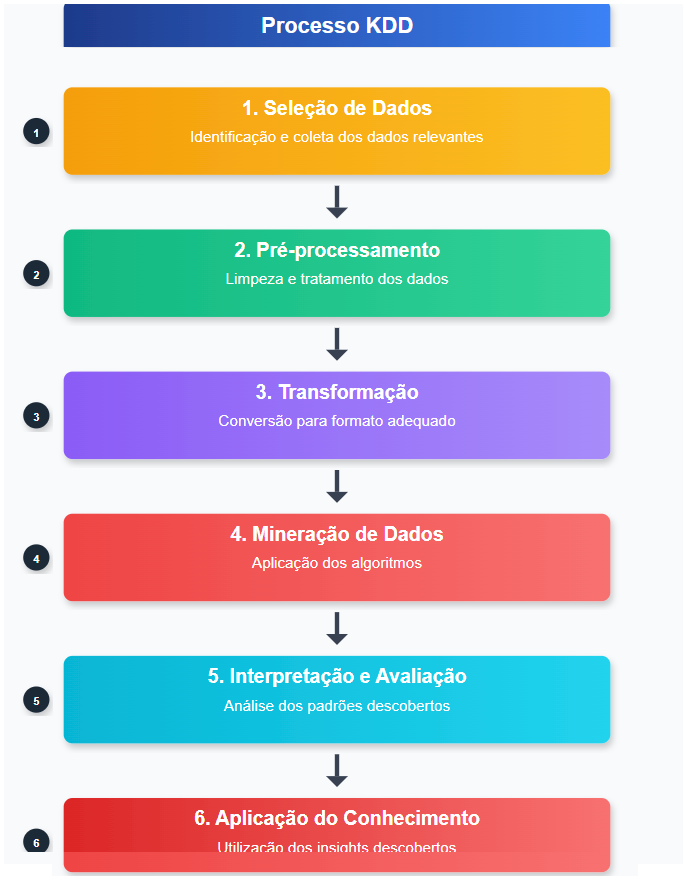

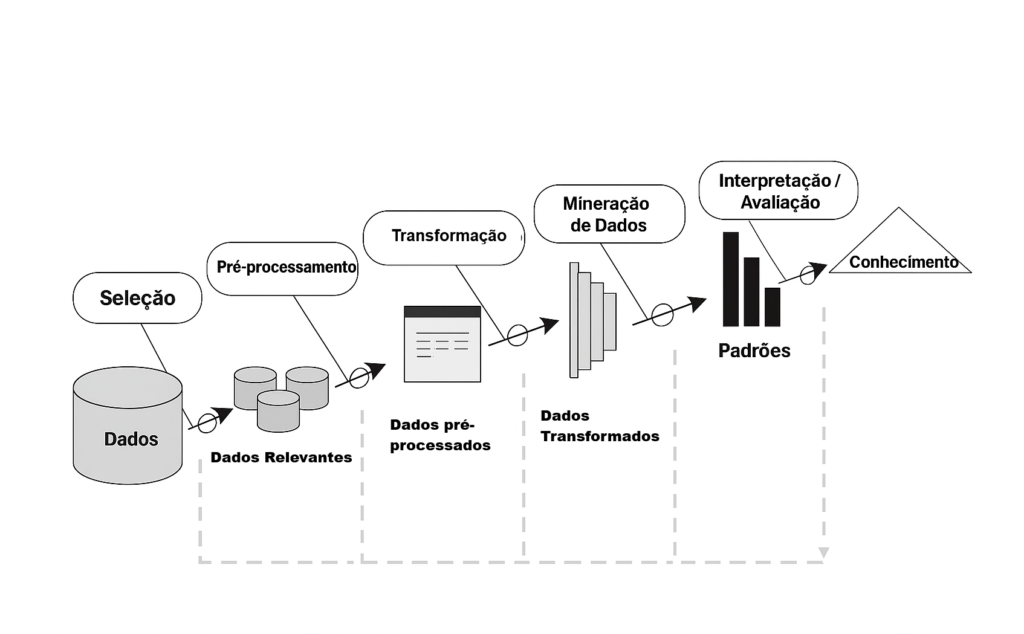

O processo de Knowledge Discovery in Databases (KDD) é o framework que engloba a mineração de dados como uma de suas etapas. Compreende as seguintes fases:

Seleção de Dados: Identificação e coleta dos dados relevantes para o problema em questão. Na Polícia Federal, isso pode envolver dados de diferentes sistemas como SINESP, RENAVAM, BACEN, entre outros.

Pré-processamento: Limpeza dos dados, tratamento de valores ausentes, remoção de duplicatas e correção de inconsistências. Esta etapa é crucial e pode consumir até 80% do tempo total do projeto.

Transformação: Conversão dos dados em formatos adequados para os algoritmos de mineração. Inclui normalização, agregação, discretização e criação de novas variáveis derivadas.

Mineração de Dados: Aplicação dos algoritmos propriamente ditos para descobrir padrões. É nesta etapa que ocorre a “mineração” efetiva.

Interpretação e Avaliação: Análise dos padrões descobertos para determinar sua relevância, precisão e utilidade prática. Nem todos os padrões encontrados são interessantes ou acionáveis.

Aplicação do Conhecimento: Utilização dos insights descobertos para tomada de decisões, desenvolvimento de políticas ou implementação de ações concretas.

4. Principais Técnicas de Mineração de Dados

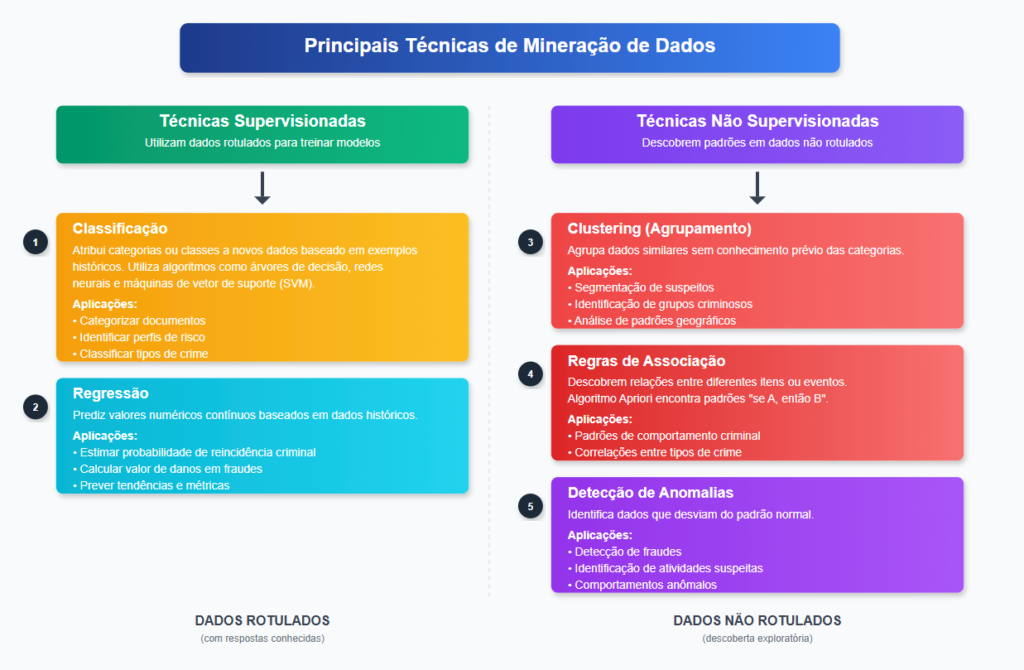

As técnicas de mineração de dados podem ser classificadas em duas grandes categorias principais:

Técnicas Supervisionadas: Utilizam dados rotulados (com respostas conhecidas) para treinar modelos que possam fazer previsões sobre novos dados. São ideais quando temos exemplos históricos do que procuramos. As principais técnicas supervisionadas incluem:

- Classificação: Atribui categorias ou classes a novos dados baseado em exemplos históricos. Utiliza algoritmos como árvores de decisão, redes neurais e máquinas de vetor de suporte (SVM). Fundamental para categorizar documentos, identificar perfis de risco ou classificar tipos de crime.

- Regressão: Prediz valores numéricos contínuos baseados em dados históricos. Útil para estimar valores como probabilidade de reincidência criminal ou valor de danos em fraudes.

Técnicas Não Supervisionadas: Trabalham com dados não rotulados para descobrir estruturas e padrões ocultos, sem conhecimento prévio do que procurar. São úteis para exploração inicial dos dados. As principais técnicas não supervisionadas incluem:

- Clustering (Agrupamento): Agrupa dados similares em clusters ou grupos sem conhecimento prévio das categorias. Útil para segmentação de suspeitos, identificação de grupos criminosos ou análise de padrões geográficos.

- Regras de Associação: Descobrem relações entre diferentes itens ou eventos. O algoritmo Apriori é um exemplo clássico, usado para encontrar padrões do tipo “se A, então B” (como “pessoas que cometem crime X também tendem a cometer crime Y”).

- Detecção de Anomalias: Identifica dados que desviam significativamente do padrão normal. Essencial para detecção de fraudes, atividades suspeitas ou comportamentos anômalos, funcionando sem necessidade de exemplos prévios de anomalias.

5. Tipos de Tarefas na Mineração de Dados

A mineração de dados aborda diferentes tipos de tarefas analíticas:

Tarefas Descritivas: Descrevem os dados de forma compreensível, identificando padrões gerais e características dos dados. Incluem sumarização, clustering e visualização de dados.

Tarefas Preditivas: Fazem previsões sobre dados futuros ou desconhecidos baseadas em padrões históricos. Incluem classificação, regressão e forecasting.

Tarefas Exploratórias: Exploram os dados em busca de padrões interessantes sem hipóteses específicas prévias. Incluem análise de associações e detecção de outliers.

Tarefas de Otimização: Buscam a melhor solução para um problema específico, como alocação de recursos ou otimização de rotas.

Para a Polícia Federal, essas tarefas se traduzem em aplicações práticas como previsão de crimes, identificação de suspeitos, análise de redes criminosas e otimização de operações policiais.

6. Aplicações na Segurança Pública e Polícia Federal

A mineração de dados tem aplicações estratégicas fundamentais na segurança pública:

Análise Criminal: Identificação de padrões em crimes similares, análise de modus operandi e conexões entre diferentes casos. Permite descobrir séries criminais e identificar suspeitos recorrentes.

Detecção de Fraudes: Análise de transações financeiras, identificação de padrões suspeitos em licitações públicas e detecção de esquemas de corrupção.

Análise de Redes Criminosas: Mineração de dados de comunicações, transações e relacionamentos para mapear estruturas organizacionais de grupos criminosos.

Prevenção de Crimes: Análise preditiva para identificar áreas e horários de maior risco, permitindo alocação preventiva de recursos policiais.

Investigações Digitais: Análise de grandes volumes de dados digitais apreendidos em operações, incluindo dispositivos móveis, computadores e mídias sociais.

Combate ao Tráfico: Análise de rotas, métodos de transporte e padrões de movimentação para identificar rotas de tráfico de drogas e pessoas.

Análise de Lavagem de Dinheiro: Identificação de transações suspeitas, contas fantasmas e operações de lavagem através de análise de padrões financeiros.

7. Ferramentas e Tecnologias Utilizadas

O ecossistema de ferramentas para mineração de dados inclui:

Ferramentas Open Source: R, Python (com bibliotecas como scikit-learn, pandas), Weka, Orange e RapidMiner Community Edition. Oferecem flexibilidade e custo zero.

Ferramentas Comerciais: SAS, IBM SPSS, Microsoft SQL Server Analysis Services e Oracle Data Mining. Oferecem suporte empresarial e interfaces mais amigáveis.

Plataformas de Big Data: Apache Spark, Hadoop com Mahout, e plataformas cloud como AWS SageMaker, Google Cloud ML e Azure Machine Learning.

Bancos de Dados Analíticos: PostgreSQL, MySQL, Oracle, SQL Server com extensões para mineração de dados.

Ferramentas de Visualização: Tableau, Power BI, D3.js e matplotlib para apresentação dos resultados.

A escolha da ferramenta depende do volume de dados, complexidade da análise, orçamento disponível e expertise da equipe.

8. Desafios e Limitações

A mineração de dados enfrenta diversos desafios:

Qualidade dos Dados: Dados sujos, incompletos ou enviesados podem levar a conclusões incorretas. O princípio “garbage in, garbage out” é fundamental.

Privacidade e Ética: O uso de dados pessoais para mineração deve respeitar a LGPD e princípios éticos, especialmente em aplicações de segurança pública.

Interpretabilidade: Alguns algoritmos (como deep learning) funcionam como “caixas pretas”, dificultando a compreensão de como chegaram às conclusões.

Overfitting: Modelos muito complexos podem se ajustar demais aos dados de treinamento, perdendo capacidade de generalização.

Escalabilidade: Algoritmos que funcionam bem com pequenos datasets podem falhar com volumes massivos de dados.

Viés Algorítmico: Algoritmos podem perpetuar ou amplificar preconceitos existentes nos dados de treinamento.

Mudança de Padrões: Padrões criminais podem evoluir, tornando modelos antigos obsoletos.

A mineração de dados está intimamente relacionada com Big Data e Inteligência Artificial:

Big Data: Fornece os volumes massivos de dados necessários para mineração eficaz. Os 5 V’s do Big Data (Volume, Velocidade, Variedade, Veracidade, Valor) são fundamentais para o sucesso da mineração.

Inteligência Artificial: Algoritmos de IA, especialmente machine learning, são o motor da mineração de dados moderna. Deep learning, redes neurais e algoritmos evolutivos expandem as possibilidades analíticas.

IoT (Internet das Coisas): Sensores e dispositivos conectados geram fluxos contínuos de dados para mineração em tempo real.

Cloud Computing: Oferece poder computacional escalável para processar grandes volumes de dados de forma eficiente.

Analytics em Tempo Real: Permite mineração de dados em streaming, essencial para detecção imediata de ameaças e anomalias.

Esta convergência tecnológica está revolucionando a capacidade de análise e resposta das forças de segurança pública, permitindo uma abordagem mais proativa e baseada em evidências no combate ao crime.

Conclusão

Espero que tenham gostado do conteúdo e que este material seja útil em sua jornada rumo à aprovação no concurso da Polícia Federal. A mineração de dados é uma ferramenta poderosa que certamente fará parte do seu dia a dia como policial federal!

Continue estudando com dedicação – sua aprovação está mais próxima do que você imagina!

Sucesso nos estudos!

Quer saber tudo sobre concursos previstos?

Confira nossos artigos!

Concursos abertos

Concursos 2025

Fonte: Estratégia Concursos